OVPN auf pfSense installieren

Wir empfehlen stattdessen Vilfo OS, da die einfache Benutzeroberfläche gleichzeitige VPN-Verbindungen erlaubt und DNS-Leak-Schutz, VPN-Killswitch sowie vieles mehr inkludiert sind.

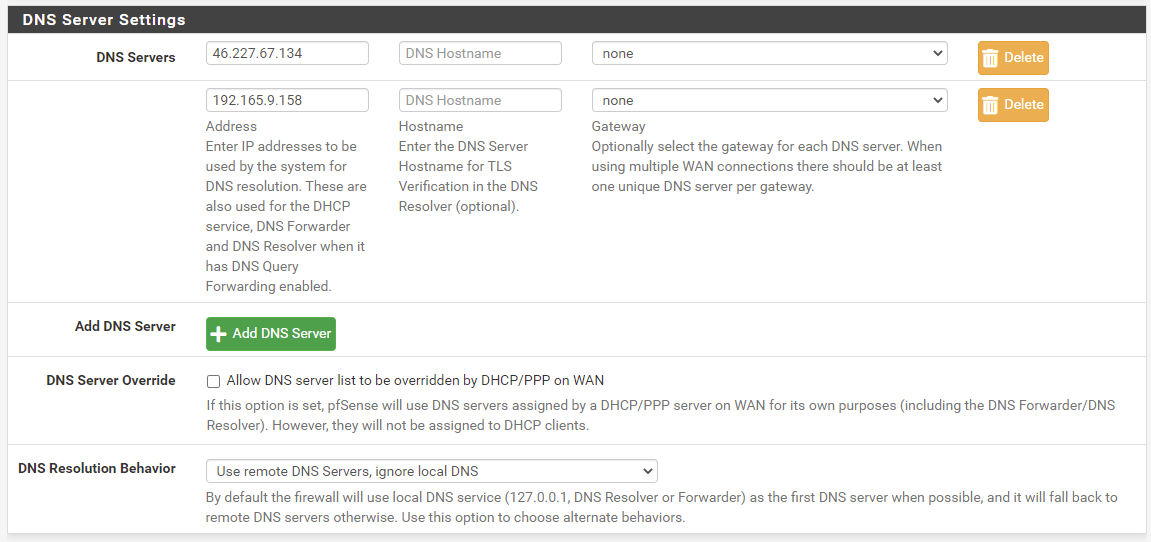

1. DNS-Server ändern

Navigiere zu System → General Setup.

Ändere die DNS-Server in der Liste in:

- 46.227.67.134

- 192.165.9.158

Markierung entfernen, damit Allow DNS server list to be overridden by DHCP/PPP on WAN wird nicht geprüft

Wähle unter DNS-Auflösungsverhalten die Option Remote-DNS-Server verwenden, lokales DNS ignorieren.

Speichere die Änderungen.

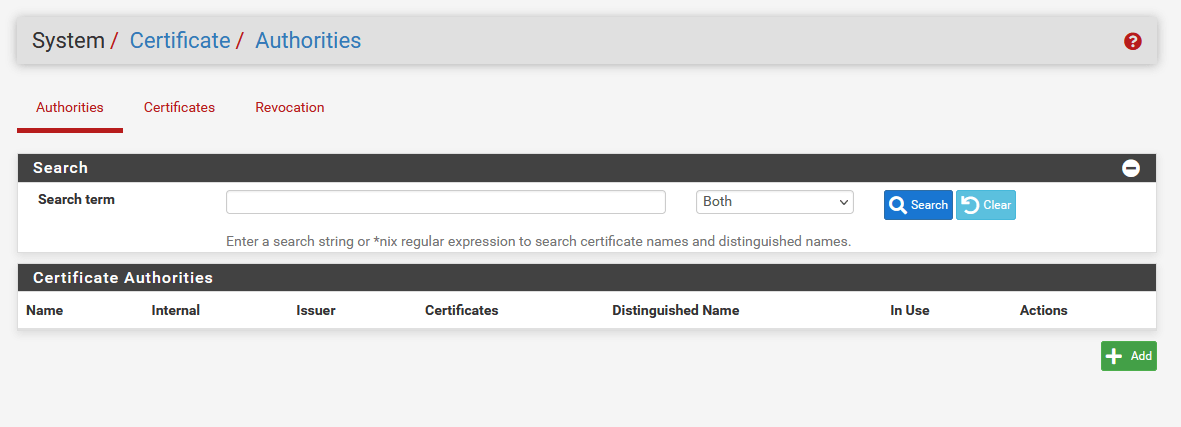

2. CA-Zertifikat erstellen

Navigiere zu System → Certificate. Navigiere zu Authorities Registerkarte.

Klicke auf +Hinzufügen. Ändere anschließend diese Einstellungen:

Create/Edit CA

Existing Certificate Authority

Speichere die Änderungen.

Warum OVPN?

OVPN ist ein gerichtlich geprüfter VPN-Dienst, der sicheres Internet ohne Länder- oder Streaming-Beschränkungen bietet, und bei dem Werbung nicht mehr jede deiner Bewegungen verfolgt.

Mehr erfahren3. Wähle, wie du dich mit OVPN verbinden möchtest

4. OpenVPN konfigurieren

Navigiere zu VPN → OpenVPN. Klicke anschließend auf die Registerkarte Clients.

Klicke auf +Hinzufügen. Ändere anschließend diese Einstellungen

General Information

Mode configuration

Endpoint Configuration

User Authentication Settings

Cryptographic Settings

Tunnel Settings

Ping Settings

Advanced configuration

Speichere die Änderungen.

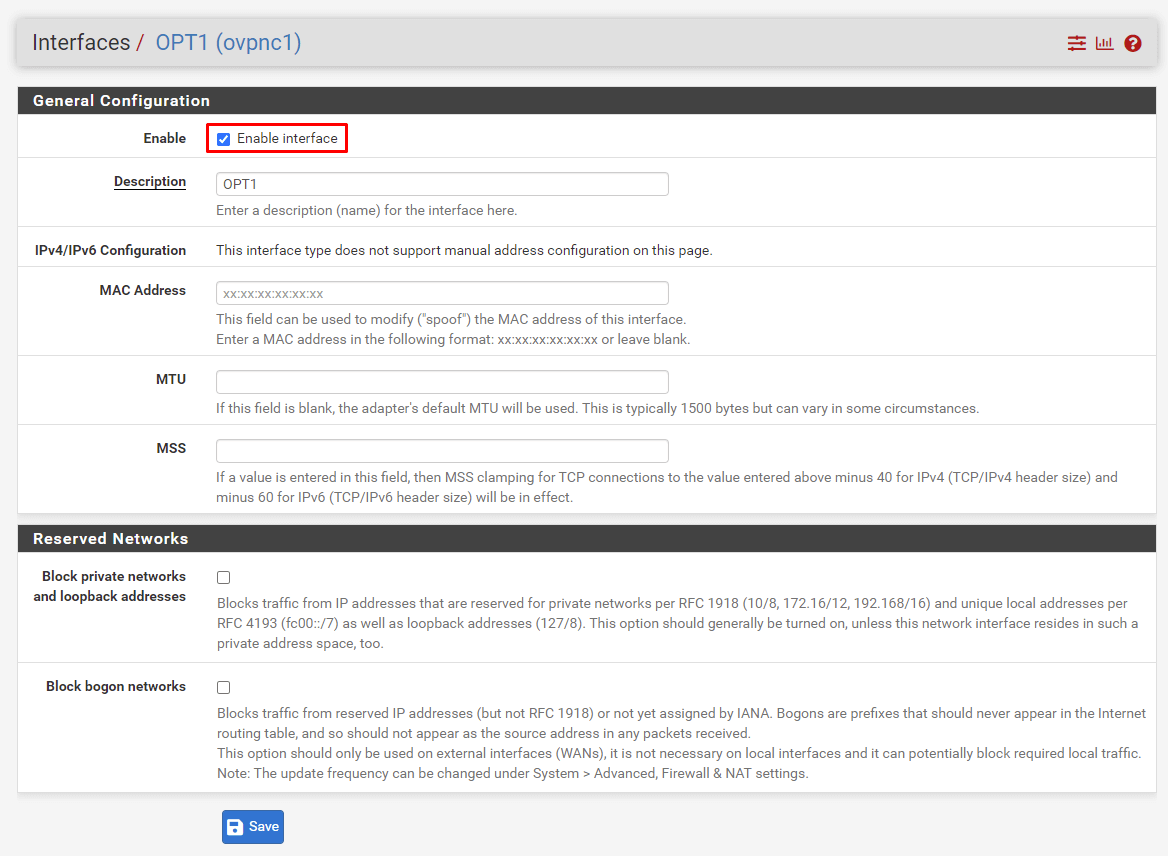

5. OpenVPN-Schnittstelle erstellen

Navigiere zu Interfaces → Assignments.

Klicke auf das Plus-Symbol (+), um die Schnittstelle ovpnc1 (OVPN-Client) zu erstellen. Klicke anschließend auf OPT1.

Wählen, damit Enable interface wird geprüft.

Speichere deine Änderungen und klicke auf Änderungen übernehmen.

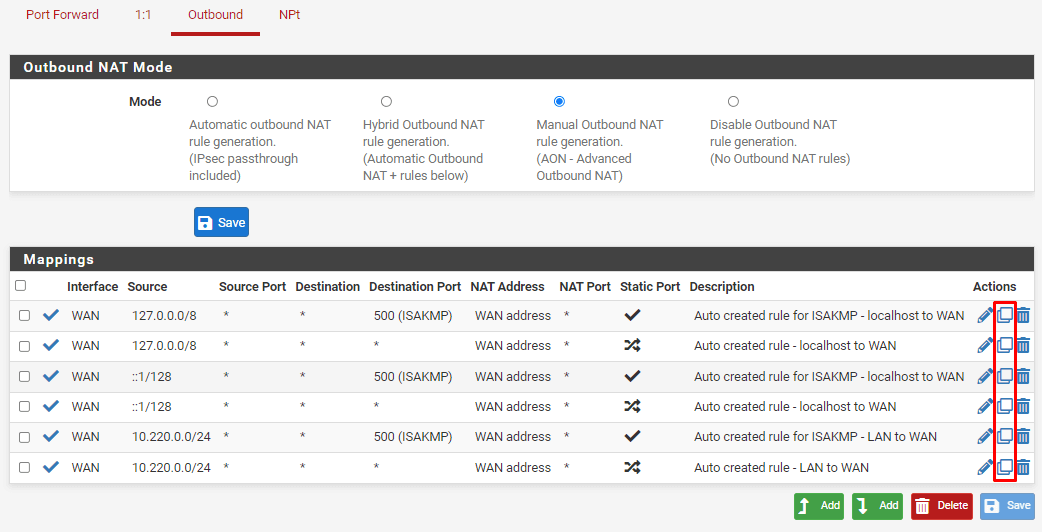

6. NAT konfigurieren

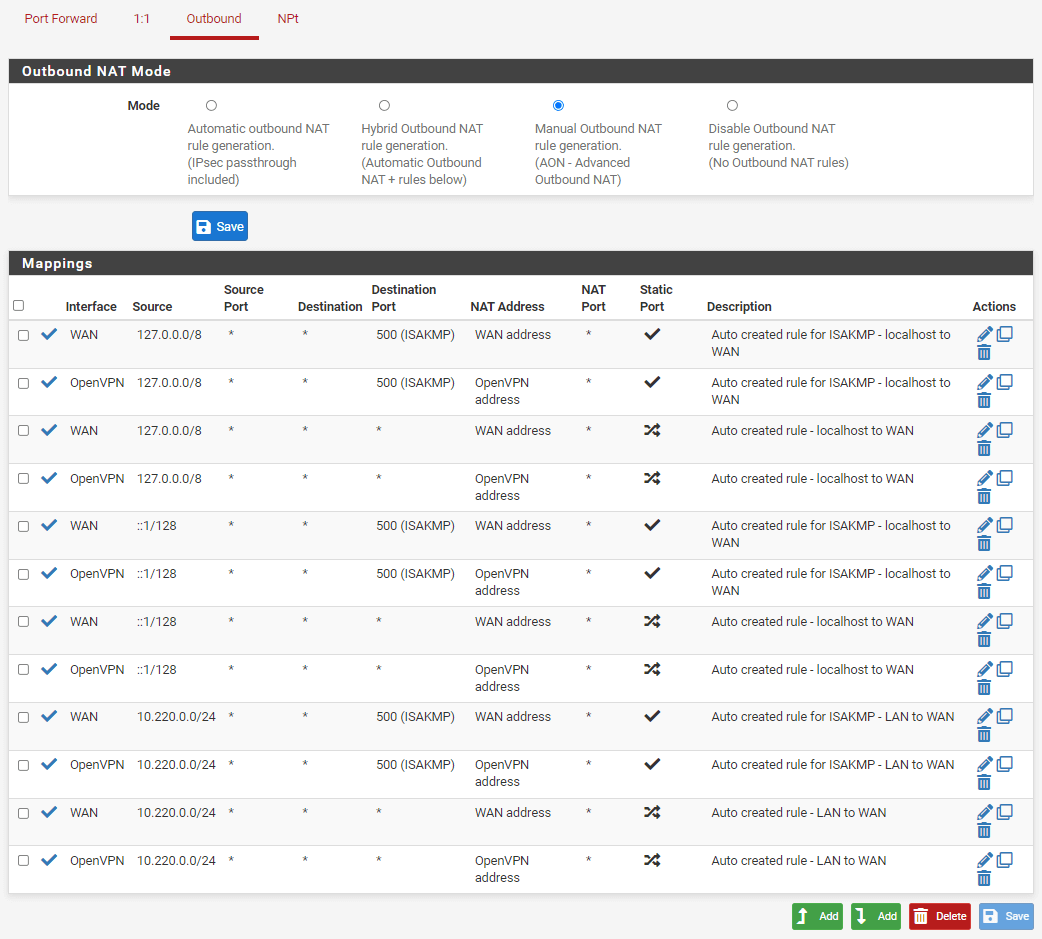

Navigiere zu Firewall → NAT. Klicke anschließend auf die Registerkarte Outbound

Wählen, damit Manual Outbound NAT rule generation (AON - Advanced Outbound NAT) wird geprüft. Speichere deine Änderungen und klicke auf Änderungen übernehmen.

Im nächsten Schritt dupliziere alle vorhandenen Regeln, ändere aber die Schnittstelle auf OVPN. Um eine Regel zu duplizieren, klicke auf das Duplizieren-Symbol (das mittlere Symbol) neben der Regel.

Ändere die Schnittstelle auf OpenVPN. Du solltest auch die Beschreibung ändern, um klarzustellen, dass die Regel für OpenVPN gilt. Speichere deine Änderungen.

Wurden alle Regeln dupliziert, übernimm deine Änderungen, indem du auf Änderungen übernehmen klickst.

7. (Optional) Route über das VPN

Du kannst als optionale Einstellung die VPN-Verbindung als Standard-Gateway festlegen. Wenn die VPN-Verbindung unterbrochen wird, wird nicht zurück zur WAN-Verbindung gewechselt, was als eine Art Killswitch fungiert.

Navigiere zu System → Routing. Navigiere zu Gateways Registerkarte.

Führe unter Standard-Gateway die folgenden Änderungen durch:

8. OpenVPN starten

Navigiere zu Status → OpenVPN

Klicke auf das Symbol, das wie eine Play-Schaltfläche aussieht, um OpenVPN zu starten. Sofern OVPN bereits ausgeführt wird, empfehlen wir einen Neustart.

9. Fertig

Du solltest jetzt mit OVPN verbunden sein und sicher im Internet surfen können. Um sicherzustellen, dass alles korrekt eingerichtet wurde, überprüfe bitte Folgendes: das Dashboard um zu überprüfen, ob du verbunden bist.