Installera OVPN på pfSense

Vi rekommenderar Vilfo OS istället eftersom Vilfos gränssnitt möjliggör simultana VPN-anslutningar, samtidigt som den innehåller en killswitch, DNS-läckageskydd och mycket mer.

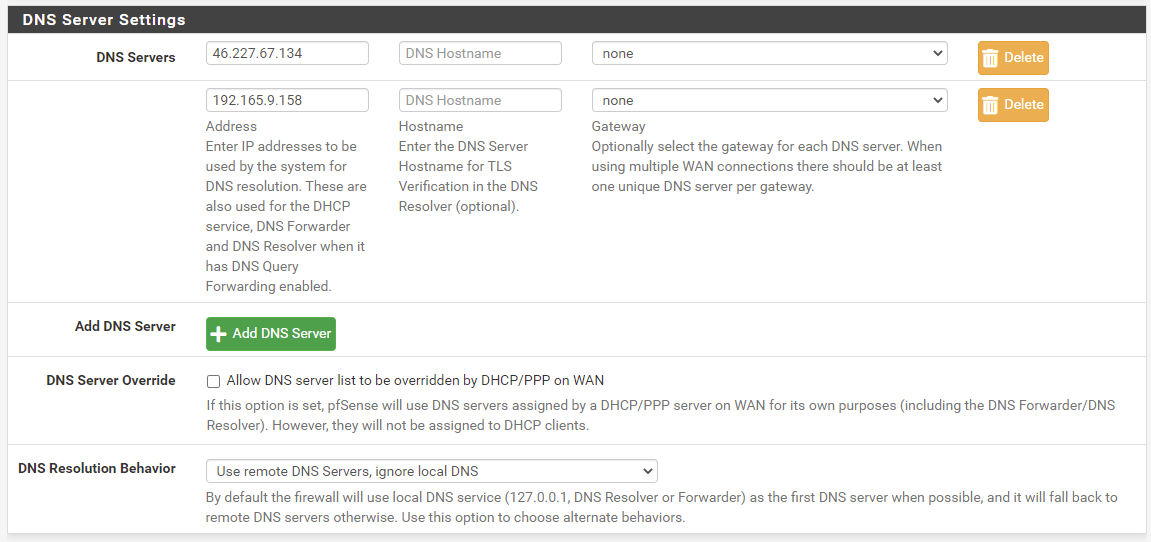

1. Byt DNS-servrar

Navigera till System → General Setup.

Ändra DNS-servrarna i listan till:

- 46.227.67.134

- 192.165.9.158

Avmarkera så att Allow DNS server list to be overridden by DHCP/PPP on WAN inte är vald

Under DNS Resolution Behavior väljer du Use remote DNS servers, ignore local DNS.

Spara ändringarna.

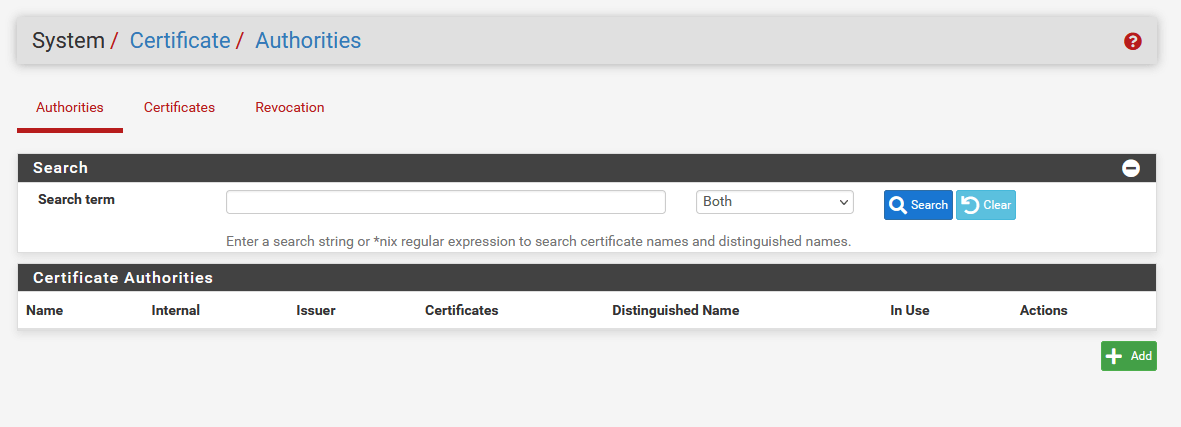

2. Skapa CA-certifikat

Navigera till System → Certificate. Navigera till Authorities flik.

Klicka på +Add. Ange sedan följande inställningar:

Create/Edit CA

Existing Certificate Authority

Spara ändringarna.

Totalt infrastrukturägande

All hårdvara som används för att driva OVPN ägs av oss. Alla VPN-servrar körs utan hårddiskar eftersom operativsystemet bara finns i RAM-minnet.

Läs mer3. Välj hur du vill ansluta till OVPN

4. Konfigurera OpenVPN

Navigera till VPN → OpenVPN. Välj därefter fliken Clients.

Klicka på +Add. Ange sedan följande inställningar

General Information

Mode configuration

Endpoint Configuration

User Authentication Settings

Cryptographic Settings

Tunnel Settings

Ping Settings

Advanced configuration

Spara ändringarna.

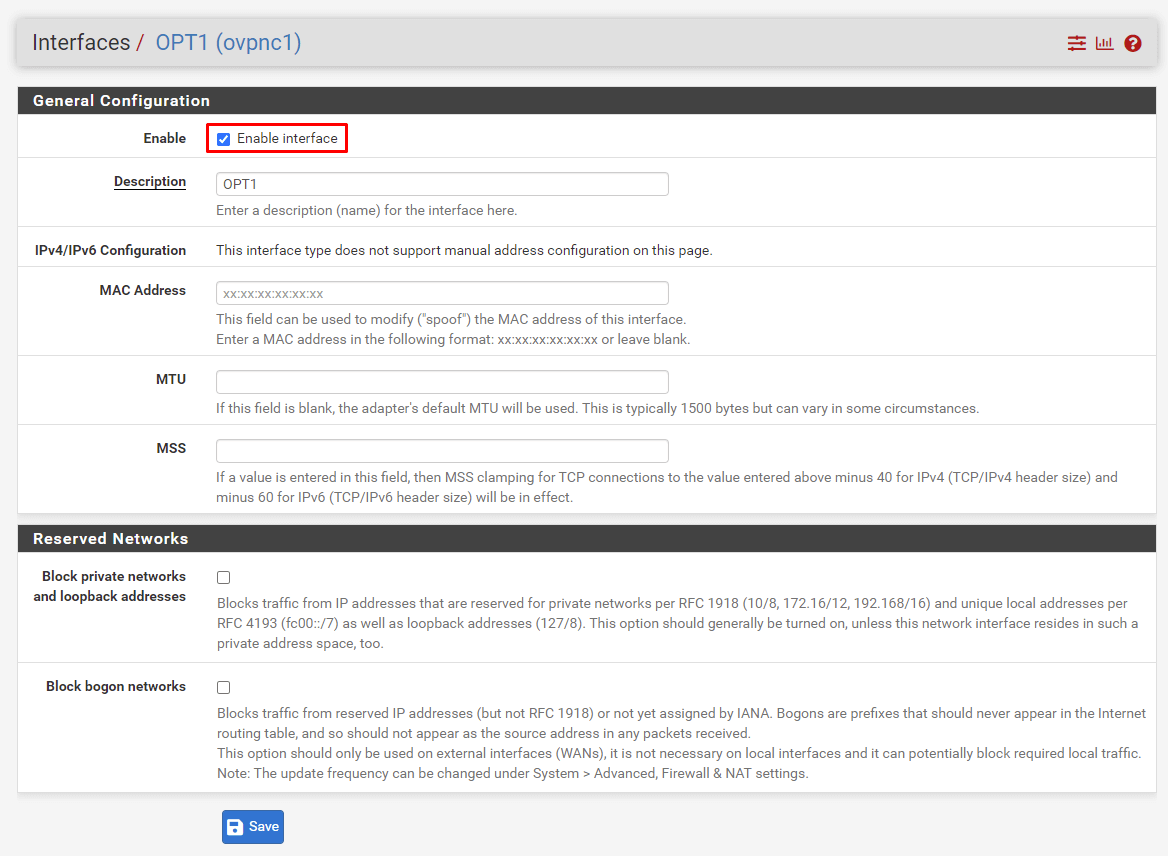

5. Skapa OpenVPN interface

Navigera till Interfaces → Assignments.

Klicka på plus (+) ikonen för att skapa interfacet ovpnc1 (OVPN client). Klicka sedan på Save. Klicka sedan på OPT1.

Markera så att Enable interface är vald.

Spara sedan ändringarna och klicka därefter på Apply changes.

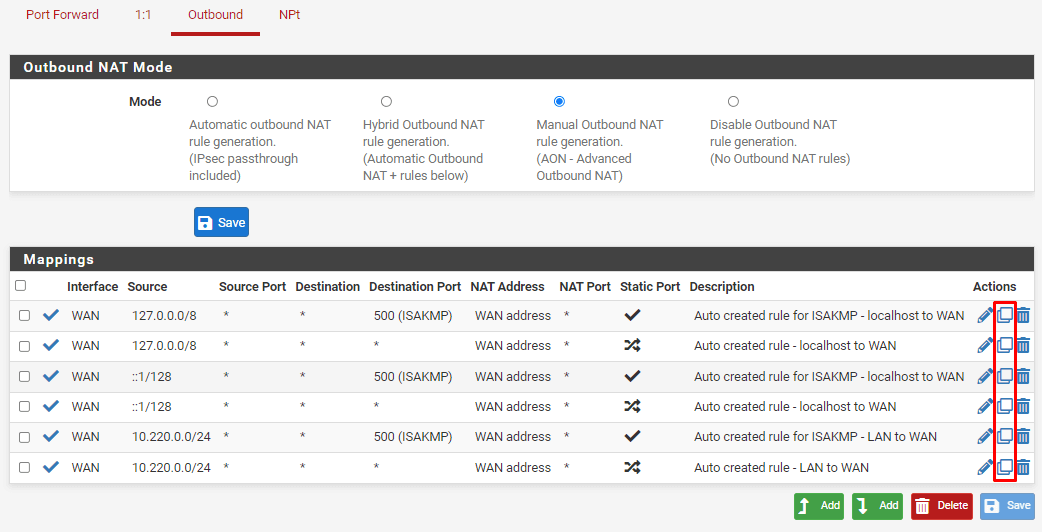

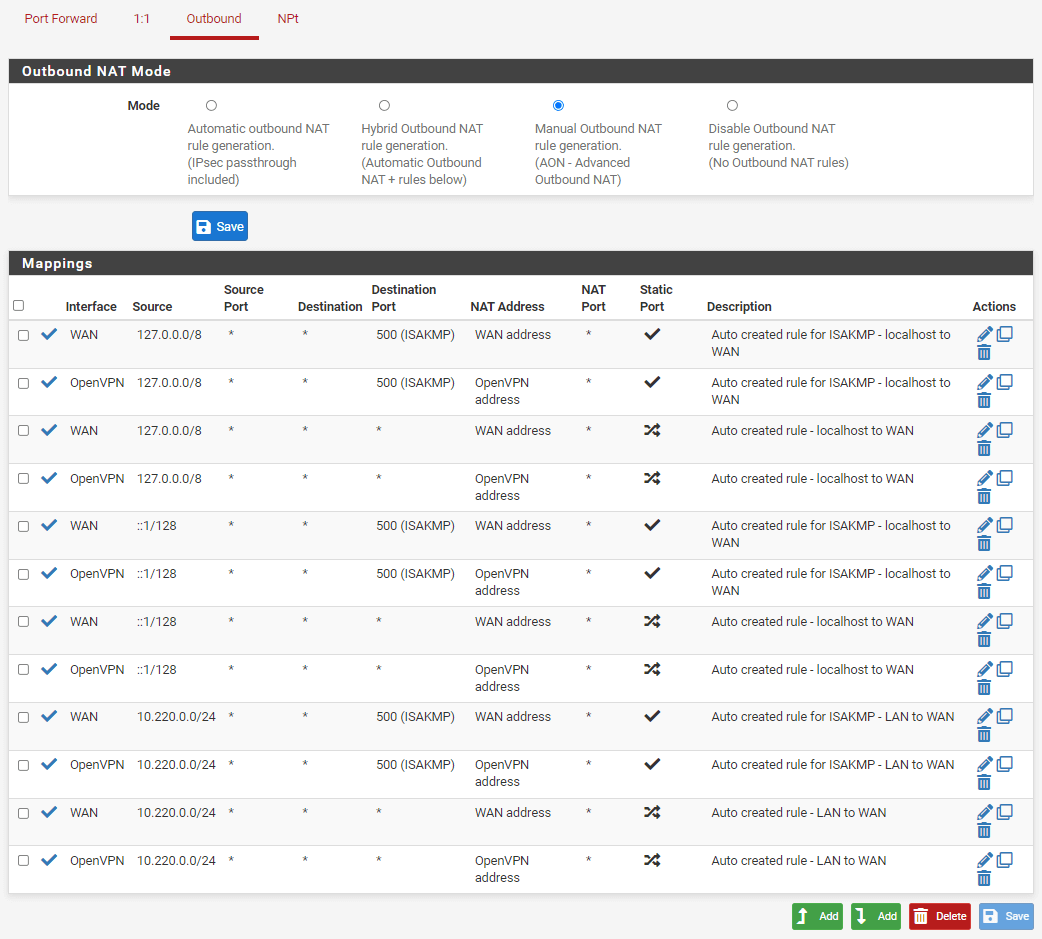

6. Konfigurera NAT

Navigera till Firewall → NAT. Välj därefter fliken Outbound

Markera så att Manual Outbound NAT rule generation (AON - Advanced Outbound NAT) är vald. Spara sedan ändringarna och klicka därefter på Apply changes.

Nästa steg är att duplicera alla dessa regler, men ändra interfacet till OVPN. Det görs genom att klicka på dubbleringssymbolen (den mittersta knappen) till höger om reglerna.

Ändra Interface till OpenVPN. Ändra även Description så att det står att regeln gäller OpenVPN. Spara sedan ändringarna.

När samtliga regler har blivit duplicerade, slutför ändringen genom att klicka på Apply changes.

7. (Valfritt) Routa genom VPN

Som en valfri inställning kan du ange VPN-anslutningen som standardgateway. Om VPN-anslutningen går ner kommer den inte att växla tillbaka till WAN-anslutningen, vilket fungerar som en slags killswitch.

Navigera till System → Routing. Navigera till Gateways flik.

Gör följande ändringar under Standardgateway:

8. Starta OpenVPN

Navigera till Status → OpenVPN

Klicka på symbolen som liknar en Play-knapp för att starta OpenVPN om det inte är startat. Om OpenVPN redan är startat så bör du starta om OpenVPN.

9. Klar

Du bör nu vara ansluten till OVPN och kunna surfa säkert. För att försäkra dig om att allting gick bra, gå in på kontrollpanelen och verifiera att det står att du är ansluten.